新書推薦:

《

汉匈战争全史

》

售價:HK$

99.7

《

恶的哲学研究(社会思想丛书)

》

售價:HK$

109.8

《

不止江湖

》

售價:HK$

98.6

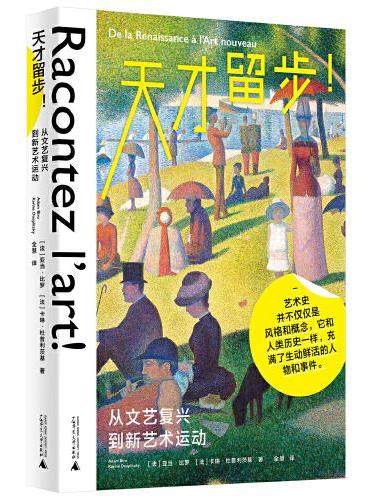

《

天才留步!——从文艺复兴到新艺术运动(一本关于艺术天才的鲜活故事集,聚焦艺术史的高光时刻!)

》

售價:HK$

154.6

《

双城史

》

售價:HK$

110.9

《

冯友兰和青年谈心系列:不是问题的问题(哲学大师冯友兰和年轻人谈心,命运解读)

》

售價:HK$

55.8

《

月与蟹(青鲤文库)荣获第144届直木奖,天才推理作家经典作品全新译本。一部青春狂想曲,带你登上心理悬疑之巅。

》

售價:HK$

50.4

《

索恩丛书·盛清统治下的太监与皇帝

》

售價:HK$

88.5

|

| 內容簡介: |

|

本书包括三个部分,首先探讨信息安全的概念、关键术语等;接着讲述了常用的网络攻防技术和工具,包括端口扫描、恶意软件、嗅探器、拒绝服务和社会工程等;第三部分介绍了事件响应和网络防御技术,帮助读者掌握应对网络攻击的方法。

|

| 關於作者: |

肖恩-菲利普?奥里亚诺(Sean-Philip Oriyano) IT领域咨询师、技术专家。主要研究领域为企业基础设施安全、网络安全等,并通过CISSP、CHFI、CEH、CNDA等专业认证。

迈克尔?G. 所罗门(Michael G. Solomon) 拥有埃默里大学计算机科学和信息学博士学位,现任坎伯兰大学的信息系统安全和信息技术教授。研究领域为安全、隐私、区块链,关注实现和维护安全有效的IT环境,并通过CISSP、PMP和CISM认证。

|

| 目錄:

|

前言

致谢

部分 黑客技术与工具

第1章 黑客行为的演变 2

1.1 不同类型的黑客及其动机 3

1.1.1 控制措施 4

1.1.2 黑客的观念模式 5

1.1.3 动机 6

1.2 回顾计算机黑客的历史 7

1.3 道德黑客和渗透测试 8

1.3.1 道德黑客的角色 9

1.3.2 道德黑客和CIA三原则 11

1.4 常用的黑客方法 12

1.5 开展渗透测试 13

1.6 法律和道德标准的作用 15

1.7 测试题 17

第2章 TCP/IP 18

2.1 探索OSI参考模型 19

2.2 协议的作用 20

2.2.1 第1层:物理层 20

2.2.2 第2层:数据链路层 21

2.2.3 第3层:网络层 22

2.2.4 第4层:传输层 23

2.2.5 第5层:会话层 23

2.2.6 第6层:表示层 24

2.2.7 第7层:应用层 24

2.2.8 将OSI模型对应到功能和协议 25

2.3 TCP/IP逐层阐述 26

2.3.1 物理或网络接口层 27

2.3.2 网络或因特网层 29

2.3.3 主机到主机层 35

2.3.4 应用层 37

2.4 测试题 41

第3章 密码学基本概念 42

3.1 密码学的基本知识 43

3.1.1 身份验证 44

3.1.2 完整性 45

3.1.3 不可否认性 45

3.1.4 对称加密及非对称加密 46

3.1.5 密码学的历史 47

3.2 什么是算法或密码 49

3.3 对称加密 50

3.4 非对称加密 53

3.4.1 数字签名 55

3.5 公钥基础设施的用途 56

3.5.1 认证机构的职责 58

3.5.2 PKI攻击 60

3.6 哈希 60

3.7 常见的加密系统 62

3.8 密码分析 63

3.9 未来的密码形式 66

3.10 测试题 67

第4章 物理安全 68

4.1 基本设备控制 69

4.1.1 硬盘和移动设备加密 69

4.1.2 传真机和打印机 72

4.1.3 IP电话 72

4.2 物理区域控制 73

4.2.1 围墙 73

4.2.2 边界入侵和检测评估系统 74

4.2.3 大门 74

4.2.4 路桩 74

4.3 设施控制 75

4.3.1 门、单人进出门和旋转栅门 76

4.3.2 墙壁、屋顶和地板 77

4.3.3 窗户 77

4.3.4 保安与看守犬 78

4.3.5 设施建设 78

4.4 个人安全控制 78

4.4.1 照明 79

4.4.2 报警器和入侵检测 79

4.4.3 闭路电视和远程监控 80

4.5 物理访问控制 80

4.5.1 锁 80

4.5.2 开锁 81

4.5.3 标识牌和生物识别 81

4.6 避免物理安全的常见威胁 82

4.6.1 自然、人为和技术威胁 82

4.6.2 物理键盘记录器和嗅探器 83

4.6.3 无线拦截和恶意访问点 84

4.7 深度防御 85

4.8 测试题 86

第二部分 从技术与社会角度了解黑客攻击

第5章 踩点工具与技术 90

5.1 信息搜集过程 91

5.2 公司网站上的信息 92

5.3 查找财务信息 95

5.4 Google Hacking 96

5.5 发现域名信息泄露 99

5.5.1 手动注册查询 99

5.5.2 自动注册查询 103

5.5.3 Whois 103

5.5.4 nslookup 104

5.5.5 IANA 105

5.5.6 确定网络范围 107

5.6 跟踪组织机构员工 108

5.7 利用不安全的应用程序 111

5.8 利用社交网络 111

5.9 基本对策 112

5.10 测试题 115

第6章 端口扫描 116

6.1 确定网络范围 117

6.2 识别活跃主机 117

6.2.1 Wardialing 117

6.2.2 Wardriving及相关活动 118

6.2.3 ping检测 119

6.2.4 端口扫描 120

6.3 扫描开放端口 123

6.3.1 Nmap 123

6.3.2 SuperScan 125

6.3.3 Scanrand 126

6.3.4 THC-Amap 126

6.4 操作系统指纹识别 126

6.4.1 主动OS指纹识别 127

6.4.2 被动OS指纹识别 129

6.5 绘制网络地图 130

6.6 分析结果 131

6.7 测试题 133

第7章 查点和计算机系统入侵 134

7.1 Windows基础术语 135

7.1.1 控制访问权限 135

7.1.2 用户 135

7.1.3 组 137

7.1.4 安全标识符 138

7.2 常被攻击和利用的服务 138

7.3 查点 139

7.3.1 如何进行查点 140

7.3.2 NULL会话 141

7.3.3 nbtstat 142

7.3.4 SuperScan 142

7.3.5 Angry IP Scanner 143

7.3.6 SNScan 143

7.4 系统入侵 144

7.5 密码破解方式 145

7.5.1 被动在线攻击 145

7.5.2 主动在线攻击 146

7.5.3 离线攻击 146

7.5.4 非技术性攻击 149

7.6 破解密码 149

7.6.1 权限提升 150

7.6.2 植入后门

|

| 內容試閱:

|

写作目的

本书部分探讨有关信息安全的前景、关键术语,以及安全专家需要了解的入侵网络、窃取信息和破坏数据等有关计算机罪犯的概念,涵盖了黑客的历史和道德标准。第二部分讲述了黑客技术,包括攻击者如何攻击网络及其使用的各种方法,如踩点、端口扫描、查点、恶意软件、嗅探器、拒绝服务和社会工程等。第三部分讨论事件响应和防御技术,论述在网络时代人们如何应对及抵御黑客攻击。

写作风格

本书的写作风格朴实而生动。每章都从陈述学习目标开始,一步步用示例介绍信息安全概念和方法。全书用插图的方式介绍相关内容,形式丰富。书中有注意、提示、参考信息、警告,以提醒读者有关该主题的其他有用信息。每章的末尾配有测试题,参考答案见www.hzbook.com。

每章开头列出本章的主题及学习目标,以方便读者对各章内容进行快速查看或预览,并帮助读者了解所介绍概念的重要性。

读者对象

本书适用于计算机科学专业、信息安全专业、信息科学专业的本科生或研究生,具有基本技术背景的学生以及对IT安全性有基本了解并想要扩展知识的读者。

|

|