新書推薦: 《

诛吕:“诸吕之乱”的真相与吕太后时期的权力结构

》 售價:HK$

99.7

《

炙野(全2册)

》 售價:HK$

78.2

《

女人的胜利

》 售價:HK$

55.9

《

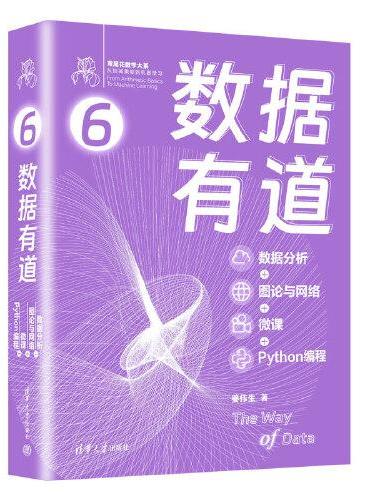

数据有道:数据分析+图论与网络+微课+Python编程(鸢尾花数学大系:从加减乘除到机器学习)

》 售價:HK$

266.6

《

500万次倾听:陪伤心的人聊聊

》 售價:HK$

53.8

《

英国商业500年(见证大国崛起与企业兴衰,启迪未来商业智慧。)

》 售價:HK$

80.6

《

万千心理·儿童心理治疗中的心智化:临床实践指导

》 售價:HK$

87.4

《

自我囚禁的人:完美主义的心理成因与自我松绑(破除你对完美主义的迷思,尝试打破自我评价过低与焦虑的恶性循环)

》 售價:HK$

66.1

編輯推薦:

互联网+伦理百科全书。勾勒重新思考互联网背景下的伦理问题所需要的理论土壤、现实语境和丰富素材。一部需要耐心咀嚼、反复品味、沉静思考的好书。段永朝、仲昭川、王煜全、张晓峰等诚恳力荐,网络智酷译介

內容簡介:

我们正处于重新理解、思考基本问题的互联网时代,伦理正是这样一个重要而又艰深的问题。人类面临的基本问题,往往看上去通俗易懂,实则盘根错节、面孔多样、纠结万分。迈克尔 J. 奎因的这部书,并没有直白地告诉读者“对与错”“是与非”“善与恶”的边界,而是以“百科全书式”的全景视角,勾勒出重新思考互联网背景下的伦理问题所需要的理论土壤、现实语境和丰富素材。在为数不多的互联网伦理著作中,这无疑是一部需要耐心咀嚼、反复品味、沉静思考的好书。

關於作者:

迈克尔 J.奎因(Michael J. Quinn)现任西雅图大学科学与工程学院院长;曾就读于威斯康辛麦迪逊大学,获得华盛顿州立大学博士学位;曾任俄勒冈州立大学计算机科学系教授,教授计算机科学中的社会、道德及其他计算机课程。王益民博士,国家行政学院电子政务研究中心主任,国家行政学院电子政务专家委员会常务副主任,全国党委系统信息化工作专家委员会委员,最高人民法院信息化专家咨询委员会委员。主要研究方向:电子政务、互联网与政府管理创新、互联网治理。

目錄

第一章伦理导言导言 2定义术语 3四种场景 5伦理理论概述 9主观相对论 11主观相对论正面案例 11主观相对论反面案例 12文化相对论 14文化相对论正面案例 16文化相对论反面案例 16神命论 20神命论正面案例 21神命论反面案例 22伦理利己主义 24伦理利己主义正面案例 25伦理利己主义反面案例 26康德主义 28善意和绝对命令 29使用康德主义评价场景 32康德主义正面案例 33康德主义反面案例 34行为功利主义 36效用原则 36用行为功利主义评价场景 38行为功利主义正面案例 40行为功利主义反面案例 41规则功利主义 44规则功利主义的基础 44用规则功利主义来评价场景 45规则功利主义正面案例 46规则功利主义反面案例 48社会契约论 49社会契约 50罗尔斯正义论 52用社会契约论评价场景 55社会契约论正面案例 56社会契约论反面案例 58美德伦理学 60善恶观 60用美德伦理学做决策 63美德伦理学正面案例 65美德伦理学反面案例 67比较可行伦理理论 68社会契约论视角 70康德的观点 71规则功利主义视角 72行为功利主义视角 72结论 73总结 74人物访谈 75第二章 互联网+通信导言 82垃圾邮件 84垃圾邮件的猖獗 85急求科技解决方案 87结论 91网络交互 92万维网 92手机软件(App)的崛起 93如何使用互联网 93短信 98改变发展中国家的生活 98推特(Twitter) 99业务推广 99政治活动 99审查制度 101直接审查 101自我审查 102互联网带来的挑战 103政府过滤和监控互联网上的内容 104伦理角度看审查制度 105言论自由 107历史 107言论自由不是一项绝对权利 108联邦通信委员会与太平洋基金会之案 110儿童和不适当内容 115网页过滤器 115《儿童互联网保护法案》 116《儿童互联网保护法案》的道德评价 117色情短信 120破碎的信任 122身份盗窃 122聊天室捕食者 124警察突击圈套的道德评价 126虚假信息 128网络欺凌 130网络成瘾 132网络成瘾是真的吗? 132影响因素 134 网络成瘾的道德评价 135总结 136人物专访 139第三章 知识产权引言 144知识产权 146产权 146知识产权的论辩的扩展 148知识产权保护的好处 151知识产权保护的限制 152保护知识产权 154商业秘密 155商标和服务商标 156专利 157版权 159对等网络和网络寄存空间 164Napster(纳普斯特) 165FastTrack 166比特流 167RIAA(唱片工业协会)诉讼 168MGM(米高梅) vs. Grokster(格罗斯特) 170针对海盗湾的法律诉讼 172PRO-IP法案 173Megaupload的关闭 174互联网合法音乐服务 175开源软件 175专有软件的影响 176“开源”的定义 177开源软件的好处 178开源软件的例子 179GNU项目和Linux 180开源软件的影响 181开源软件运动的批判 182软件知识产权保护的合法性 182基于权利的分析 183功利主义分析 184结论 187知识共享 187总结 191人物访谈 195第四章 信息隐私权 导言 202关于隐私的观点 204定义隐私 204隐私的危害和好处 205隐私的危害 206隐私的好处 206总结 209隐私权是自然权利吗? 209隐私权自财产权发展而来 209沃伦(Warren)和布兰代斯(Brandeis):人们当然拥有隐私权 210汤姆森(Thomson):每次对“隐私权”的违反都会违反其他权利 212自治道德主体需要一些隐私 214结论:隐私是一种审慎权 215隐私与信任 215案例研究:新父母 216规则功利主义评价 217社会契约论评价 217康德理论评价 218美德伦理评价 219总结 219信息公开 220Facebook标签 222增强型911服务 223 奖励或忠诚度计划 223人体扫描仪 225射频识别标签 226植入芯片 227OnStar(安吉星) 227机动车“黑匣子” 229医疗记录 229数字录影机 230Cookies和Flash Cookies 230数据挖掘 231定义数据挖掘 231选择性加入和选择性退出政策 233数据挖掘的案例 235社交网络分析 239消费者反弹的案例 240市场:家庭 240Facebook Beacon(灯塔) 241Netflix(网飞公司)奖金 242百货商场追踪顾客的移动电话 243iPhone应用程序上传通讯录 244Instagram提出改变服务条款 245总结 246人物访谈 247第五章 隐私与政府 引言 254限制信息收集的美国法律 256雇员测谎保护法 256儿童在线隐私保护法 256反基因歧视法 257政府的信息收集 257人口普查记录 257美国国税局记录 259联邦调查局国家犯罪信息中心2000 260OneDOJ数据库 262闭路电视监控 262警方无人机 264对公共数据库和私人数据库的规范 265《公平信息处理条例》 2651974年《隐私法案》 267《美国公平信用报告法》 269《公平准确信用交易法案》 269《金融服务现代化法案》 270美国政府数据挖掘 270美国国税局审计 271症状监测系统 271通信记录数据库 272预测监管 272美国国民身份证 273美国社会保障号码的历史与作用 273关于国民身份证的辩论 275《真实身份法案》 277信息传播 278《家庭教育权利与隐私法》 278《录像带隐私权保护法》 279《健康保险携带和责任法案》 280《信息自由法》 280美国法庭上使用的收费站记录 281入侵 282电话销售 282电视广告声音过大 283购买伪麻黄碱需要认证 283高级成像技术扫描仪 284总结 285人物访谈 287 第六章 计算机与网络安全导语 294黑客入侵 295黑客的过去与现在 295对黑客行为的处罚 297典型黑客事件 298案例学习:Firesheep 299恶意软件 303病毒 304网络蠕虫 307震荡波(Sasser)蠕虫病毒 312即时通信蠕虫(Instant Messaging Worms) 313Conficker蠕虫病毒 313跨站脚本(Cross-Site Scripting)攻击 314偷渡式下载(Drive-By Downloads)攻击 314特洛伊木马(Trojan Horse)程序和后门木马(Backdoor Trojan)程序 315Rootkit恶意程序 315间谍软件和广告软件 316Bot病毒和僵尸网络(Botnet) 316防护措施 317网络犯罪和网络攻击 318钓鱼攻击(Phishing)和鱼叉式钓鱼攻击(Spear Phishing) 318SQL注入 319拒绝服务(Denial-of-Service,Dos)攻击和分布式拒绝服务(Distributed Denial-of-Service)攻击 319网络犯罪 320带有政治动机的网络攻击 323网上投票 329网上投票的动机 329提议 331伦理评价 331结论 334总结 335人物访谈 337第七章 计算机可靠吗?导言 344数据录入和数据检索错误 345被剥夺了公民权的选民 345错误逮捕 346功利性分析:NCIC记录的准确性 347软件和计费错误 349错误导致系统故障 349错误导致系统失败 350分析:电子零售商标错价格,拒绝送货 352值得关注的软件系统故障 353爱国者导弹 354阿丽亚娜5号卫星 356AT&T长途网络 357机器人火星探测器 358丹佛国际机场 360东京证券交易所 362直接记录电子投票机 363计算机模拟 366模拟的使用 367验证模拟 36

內容試閱

网络成瘾是真的吗?