新書推薦:

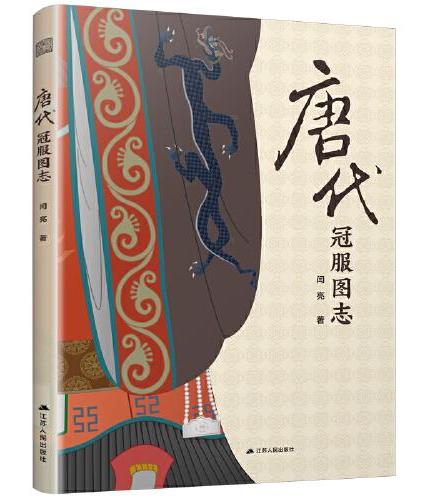

《

唐代冠服图志(百余幅手绘插画 图解唐代各类冠服 涵盖帝后 群臣 女官 士庶 军卫等 展现唐代社会风貌)

》

售價:HK$

87.4

《

知宋·宋代之科举

》

售價:HK$

99.7

《

那本书是(吉竹伸介与又吉直树 天才联动!)

》

售價:HK$

99.7

《

传播的跃迁:人工智能如何革新人类的交流

》

售價:HK$

110.9

《

纯粹·古代中国的历史与制度

》

售價:HK$

62.7

《

生活来来往往 别等来日方长 新版(伍佰:“讲好了这一辈子,再度重相逢。”别等,别遗憾!珍惜当下才是最好的解药)

》

售價:HK$

58.2

《

一个英国军事顾问眼中的二战

》

售價:HK$

277.8

《

就业、利息和货币通论(徐毓枬译本)(经济学名著译丛)

》

售價:HK$

67.2

|

| 內容簡介: |

|

网络空间是继陆、海、空、天后的第五疆域。网络空间安全是全球共同关注的热点话题,受到广泛关注,包括美国在内的西方发达国家已经在网络空间安全方面积极部署,我国对此也有相应动作。近年来在网络空间安全方面也出现了新威胁、新技术及新动态。本书主要内容包括:美国等发达国家在网络空间安全方面的新动向;网络空间安全所面临的新形势;网络空间所面对的种种安全威胁;当前网络空间安全所涉及的技术手段;我国在网络空间安全方面的部署;现阶段我国网络空间安全存在的问题;对我国网络空间安全相关建议等内容。

|

| 關於作者: |

|

魏 亮:计算机硕士,现任中国信息通信研究院(原工业和信息化部电信研究院)网络与信息安全中心主任兼标准研究所副总工程师,担任“863”重大项目新一代高可信网络总体组专家、ITU-T 安全研究组报告人。__eol__

|

| 目錄:

|

目 录

第1章 网络空间安全概述1

1.1 “网络空间”及网络空间安全2

1.2 网络空间安全威胁与热点事件2

1.2.1 网络空间安全的主要威胁与挑战2

1.2.2 近年来的网络空间安全热点事件5

1.3 主要发达国家的网络空间安全部署8

1.3.1 美国在网络空间安全上的部署9

1.3.2 英国在网络空间安全上的部署11

1.3.3 德国在网络空间安全上的部署12

1.3.4 法国在网络空间安全上的部署13

1.3.5 澳大利亚在网络空间安全上的部署14

1.3.6 俄罗斯在网络空间安全上的部署14

第2章 我国网络空间安全状况15

2.1 我国网络空间安全工作阶段划分16

2.1.1 启动阶段(2001-2002年)16

2.1.2 逐步展开与积极推进阶段(2003-2011年)16

2.1.3 国家网络空间安全战略布局阶段(2012年至今)17

2.2 我国网络空间安全工作成效18

第3章 网络空间管理和政策21

3.1 政策规划战略22

3.1.1 全球各国网络空间战略发展历程与特点22

3.1.2 各国网络空间战略分析23

3.1.3 各国网络空间战略的共同优先选项25

3.2 法律法规27

3.2.1 网络空间立法现状27

3.2.2 各国立法经验总结34

3.3 国际合作与国际治理36

3.3.1 国际合作与治理的主要领域36

3.3.2 国际平台37

3.3.3 双边机制39

第4章 网络空间安全技术41

4.1 网络安全架构分层42

4.2 通用安全技术43

4.2.1 身份认证技术43

4.2.2 信息加密技术49

4.2.3 容灾技术58

4.3 网络层安全技术及策略62

4.3.1 网络层安全的定义62

4.3.2 网络层安全的分类63

4.3.3 网络层安全的防范65

4.3.4 网络安全设备的关键技术67

4.4 通用基础系统安全70

4.4.1 操作系统安全70

4.4.2 数据库安全75

4.4.3 中间件安全82

4.5 业务应用安全84

4.5.1 SQL注入85

4.5.2 跨站脚本(XSS)87

4.5.3 跨站请求伪造(CSRF)88

4.5.4 没有限制的URL访问90

4.5.5 传输层保护不足91

4.6 信息内容安全92

4.6.1 数字水印92

4.6.2 数字版权管理101

4.6.3 信息过滤111

4.6.4 溯源120

第5章 网络空间安全研究热点129

5.1 概述130

5.2 移动互联网安全130

5.2.1 智能终端安全130

5.2.2 无线局域网安全137

5.2.3 移动应用安全148

5.3 云计算安全153

5.3.1 云计算与安全153

5.3.2 云计算安全的关键技术156

5.3.3 云计算面临的安全风险159

5.3.4 国内外云服务安全现状165

5.3.5 我国云服务存在的挑战与机遇167

5.3.6 云安全的主要研究方向169

5.4 物联网安全171

5.4.1 物联网概念和架构171

5.4.2 我国物联网安全现状172

5.4.3 物联网安全风险174

5.4.4 物联网安全防御技术与机制177

5.4.5 物联网安全应对相关思考178

5.5 下一代互联网安全178

5.5.1 下一代互联网的定义和特征179

5.5.2 下一代互联网的安全现状181

5.5.3 下一代互联网的安全隐患及对策183

5.5.4 下一代互联网的安全展望188

5.6 工业控制系统安全189

5.6.1 工业控制系统安全概述189

5.6.2 工业控制系统安全现状192

5.6.3 工业控制系统的安全手段195

5.6.4 工业控制系统安全技术标准及政策205

5.6.5 工业控制系统安全应对的相关思考208

5.7 大数据安全209

5.7.1 大数据安全概述209

5.7.2 大数据安全风险211

5.7.3 国内外大数据安全政策措施214

5.7.4 大数据安全关键技术215

5.7.5 大数据安全应对相关思考216

第6章 网络空间安全热点事件和相关技术219

6.1 暴风影音事件220

6.1.1 事件概述220

6.1.2 域名系统概述220

6.1.3 暴风影音事件回放220

6.1.4 暴风影音事件分析222

6.1.5 暴风影音事件后续224

6.2 “棱镜门”事件及分析225

6.2.1 “棱镜门”事件的基本情况225

6.2.2 “全球信息监控网络”可能的技术路径225

6.3 “伪基站”问题分析227

6.3.1 “伪基站”技术实现227

6.3.2 “伪基站”威胁分析228

6.3.3 “伪基站”泛滥原因分析228

6.3.4 伪基站治理的进展229

6.4 无线路由器后门230

6.4.1 问题路由器产品的基本情况230

6.4.2 问题路由器后门验证及技术分析230

6.4.3 相关问题的影响和危害分析232

6.5 手机预装恶意程序233

6.5.1 概述233

6.5.2 安全隐患分析233

6.6 二维码安全234

6.6.1 二维码概述及现状234

6.6.2 安全隐患分析235

6.7 “心脏流血”OpenSSL漏洞236

6.7.1 OpenSSL介绍及“心脏流血”漏洞的工作原理236

6.7.2 “心脏流血”安全漏洞影响分析237

第7章 网络空间安全基线指南239

7.1 安全基线概述240

7.2 用户侧安全基线242

7.2.1 用户侧安全要素识别242

7.2.2 用户侧安全基线构造246

7.3 网络侧安全基线254

7.3.1 网络侧安全要素识别254

7.3.2 网络侧安全基线构造257

7.4 业务系统侧安全基线260

7.4.1 业务系统侧安全要素识别261

7.4.2 业务系统侧安全基线构造263

附录A 用户侧安全基线要求269

A.1 芯片安全基线配置270

A.2 操作系统安全基线配置270

A.3 外围接口安全基线配置271

A.4 应用软件安全基线配置271

A.5 用户数据保护安全基线配置272

附录B 网络侧安全基线要求275

B.1 网络安全276

B.2 网络侧数据设备安全基线要求276

B.3 网络侧安全防护设备安全基线配置278

附录C 业务系统侧安全基线要求281

C.1 业务逻辑安全282

C.2 信息保护282

C.3 Web安全283

缩略语287

参考文献293

|

|